はじめに

グッドパッチで情報システム担当の@enpipiと申します。 デザインパートナー事業では、お客様がIPアドレス制限をかけている環境に接続をする際にVPNを利用する場合があるため、AWS VPNの構築をしています。

AWS VPN ClientをJamfで配布する際にプロファイルを一緒に配布できると便利ですよね。 ぱっと作ったものなので出すか迷ったのですが、他に前例が見つからなかったので世に出したほうが良さそうということで記事にすることにしました。 ソースに甘いところもあると思いますが、生暖かい目でみてもらえれば幸いです。

備考

- 2021年8月時点でプロファイルは更新ではなく、 上書きです

- Active Directory認証を私は今回構築しておらず検証ができていません🙏 @_w_yoshida さんのご厚意により設定パラメータを助言いただきました。ありがとうございます。

成果物

配布準備

今回のスクリプトはAWS VPNがインストール済みであることが前提なので、以下の順番で配布するポリシーを作るのが最終目標です。

- AWS VPN Clientの配布

- プロファイルの配布

AWS VPN Client配布とプロファイル配布を1つのポリシーにしても上手くいくかもしれません。 自分の場合は、インストールする順番を明確に定義したほうが確実のため今回はこのようなやり方にしています。

1. AWS VPN Clientを配布するポリシーを作る

JamfでAWS VPN Clientを配布するポリシーを作ります。 AWS VPN Clientの配布にはInstallomatorを使いました。

Installomatorの使い方については、 kenchan0130さんのブログがわかりやすいです。

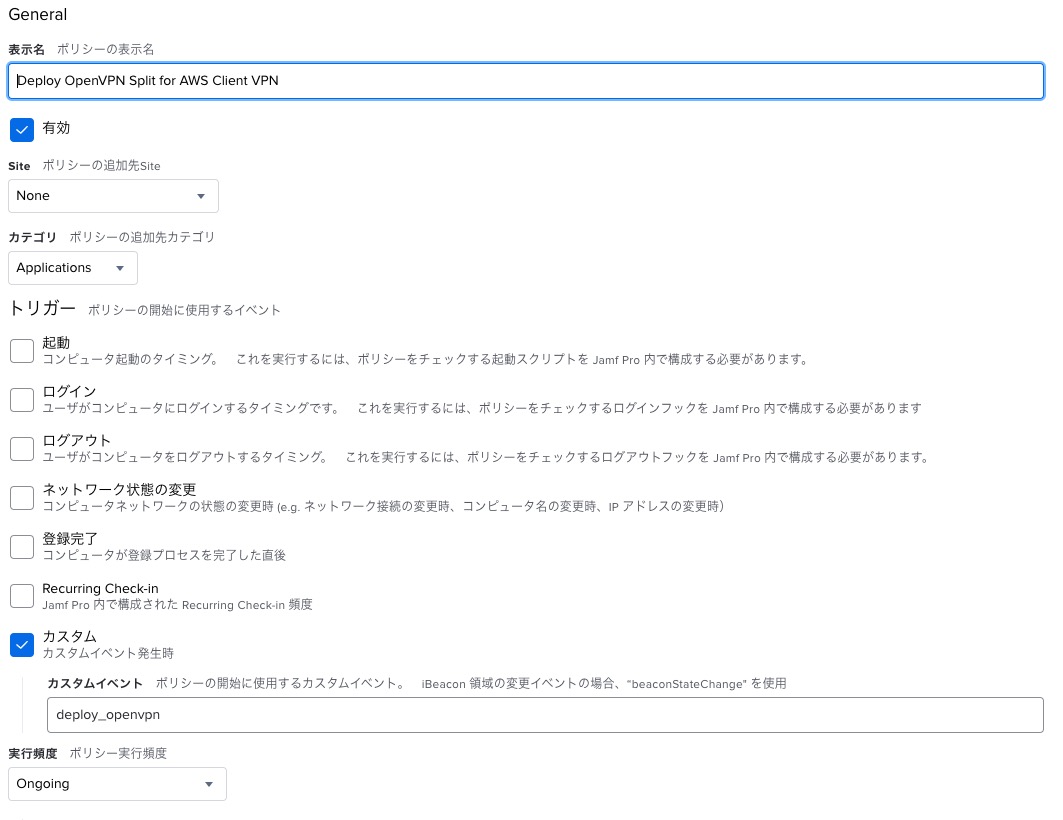

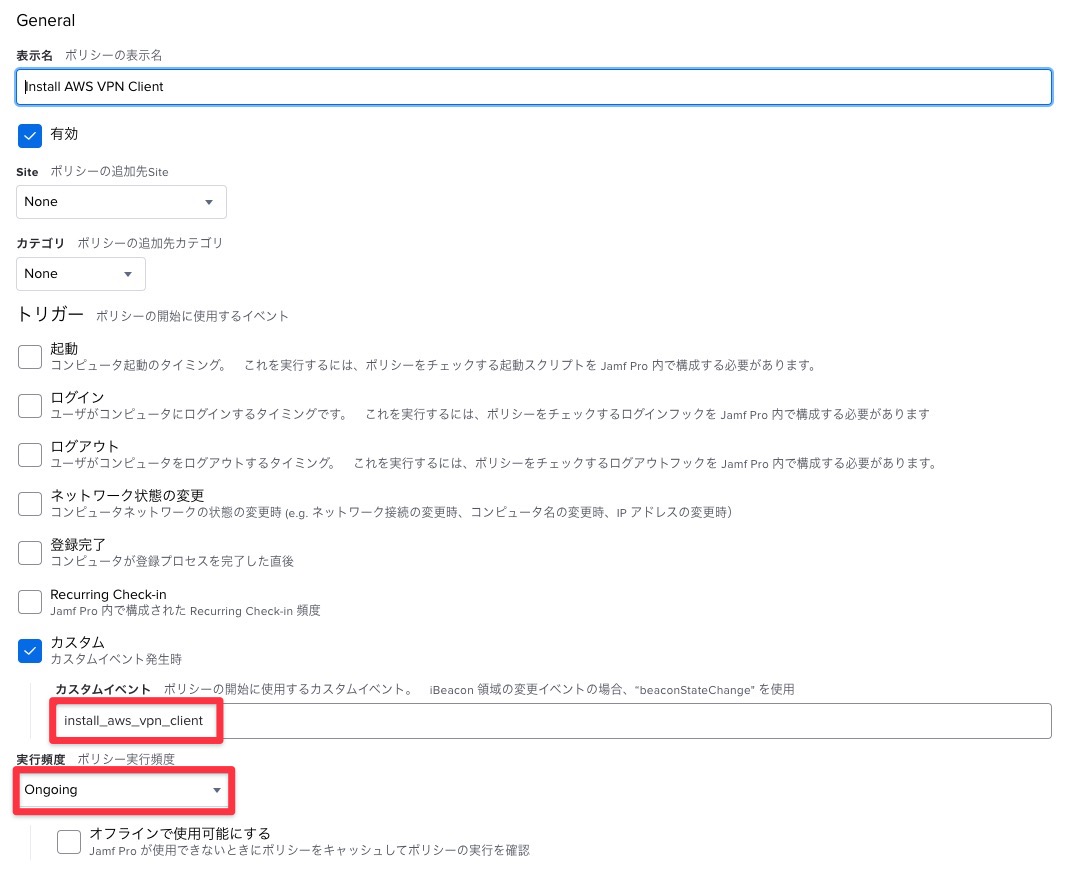

カスタムイベントに install_aws_vpn_client と記載し、実行頻度を Ongoingにします。

今回は、ターゲットを All Computer にしています。

2. .ovpnファイルの用意

- AWS VPN Endpointから .ovpnファイルをダウンロードします。

./private/temp/等に該当の.ovpnファイルを設置します。Composerを使ってアクセス権を修正して、pkgで書き出します。- 書き出したpkgをJamf Adminでアップロードします

3. スクリプトを作成する

- 設定 > コンピュータ管理 > スクリプト > 新規から新規スクリプトを作成します。

- 適当な表示名を入力し、スクリプトタブを選択し、Githubからdeploy-ovpn-for-aws-client-vpn.shをペーストします。

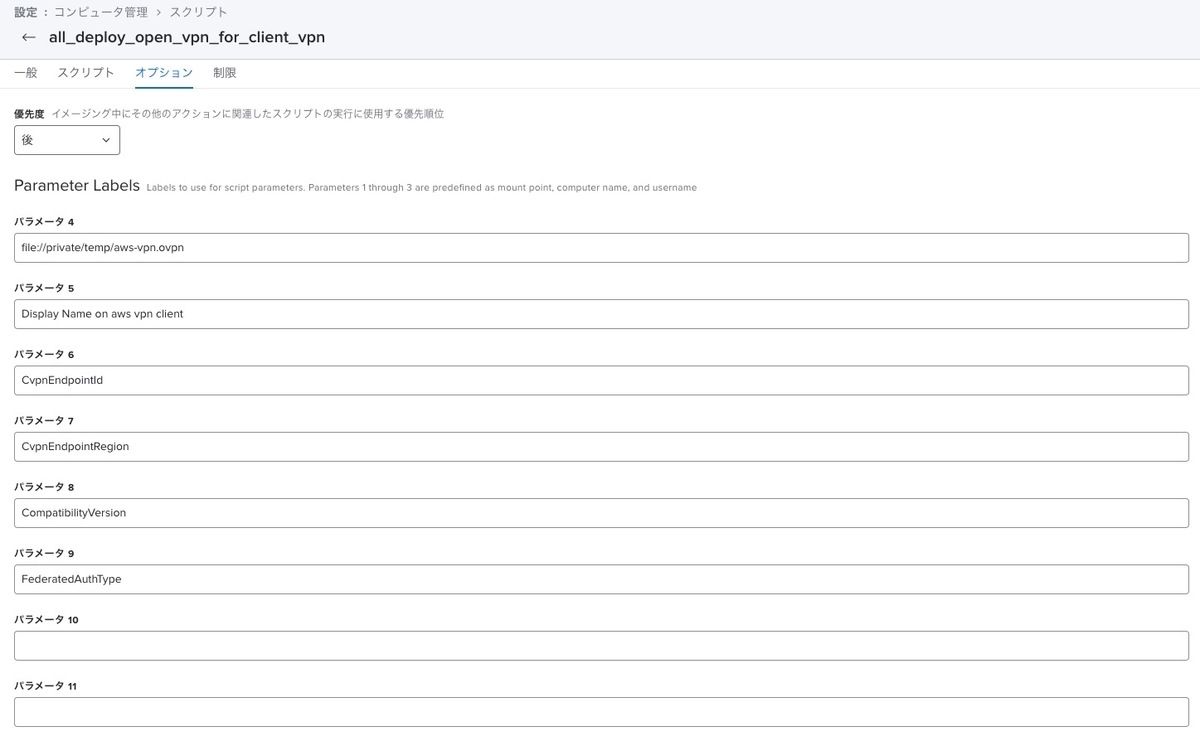

- オプションタブを開き、Paramater Labels のパラメータ4-9に以下のテキストをコピーペーストをします。

- パラメータ4 :

file://private/temp/aws-vpn.ovpn - パラメータ5 :

Display Name on aws vpn client - パラメータ6 :

CvpnEndpointId - パラメータ7 :

CvpnEndpointRegion - パラメータ8 :

CompatibilityVersion - パラメータ9 :

FederatedAuthType

- パラメータ4 :

4. スクリプトを動かすポリシーを作る

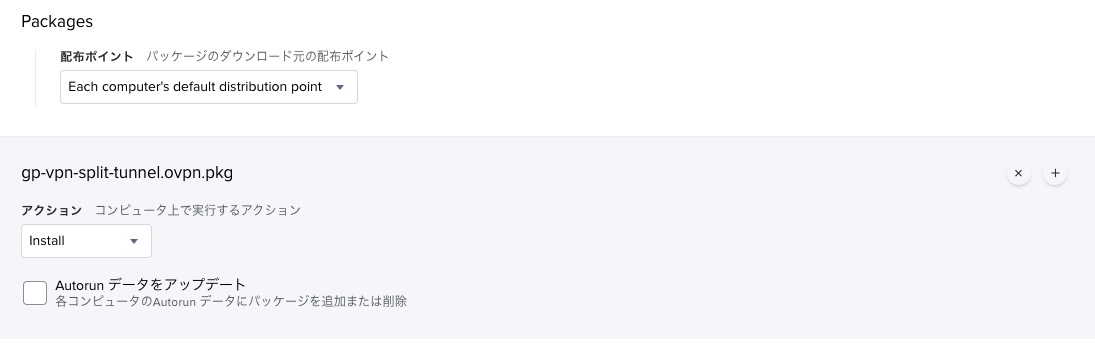

- 新規ポリシー作成を選択し、カスタムイベントに

install_aws_vpn_profileと記載し、実行頻度をOngoingにします。今回は、ターゲットをAll Computerにしています。 - Package に先程アップロードした .ovpnファイルを選択します

スクリプトの引数を設定する

スクリプトを選択し、3 で作ったスクリプトを選択して、引数を設定していきます。

- pkgファイルを設置したパスを指定します

- AWS VPN Clientに表示する名称を入力します

- AWS VPN Endpoint IDを入力します

- リージョンを指定します

- e.g.) us-west-1, ap-northeast-1

- Compatilibity Versionを以下の通り設定します。

- 1 : 相互認証, Active Directory認証

- 2 : SAML認証

- 認証のタイプを以下の通り設定します。

- 0 : 相互認証, Active Directory認証

- 1 : SAML認証

なお、本設定は AWS VPN Clientに .ovpnファイルを取り込むことで生成される以下のファイルから確認ができます。

ローカルユーザ名/.config/AWSVPNClient/ConnectionProfiles

5. AWS VPN Client と プロファイルを配布するためのスクリプトを順番に発火させるポリシーを用意する

次のようなスクリプトを書いて、ポリシーを作ります。

#!/bin/sh /usr/local/jamf/bin/jamf policy -trigger install_rosseta /usr/local/jamf/bin/jamf policy -trigger install_aws_vpn_client -verbose /usr/local/jamf/bin/jamf policy -trigger install_aws_vpn_profile -verbose

M1を考慮して、 Rossetaの配布ポリシーも混ぜています。 Rossetaインストールのスクリプトは下記を使っていますが他のスクリプトでも構いません。 Solved: Deploy Rosetta on M1 machines before everything el... - Jamf Nation Community - 223499

まとめ

AWS VPNのプロファイルも一緒に配布すれば、手順書も SelfServiceからインストールしてねと伝えるだけなので運用も簡単ですね。

上書きしか今はできないので初期配布でしか使えないかもしれませんが、それでもユーザーに意識させないことに越したことはありません。

既にAWS VPN Clientをインストールされている端末は対象外にするようにSmart Computer Groupsを構築するのも良さそうです。

また、AWS VPNではSAML認証を利用することを推奨します。IdP側で認可をコントロールできるので運用コストも最小限で済みますね。

肝心のスクリプトは、諸先輩方からみると甘いところも多々あると思いますし、自分も幾つか修正したい箇所もあるので今後も更新したいです。 動作で不明点があればお気軽にTwitterなどでDMいただければ幸いです。

グッドパッチでは二人目の情シスを募集しています!

グッドパッチでは私と一緒に協働していただける、二人目の情報システム担当の採用を募集しています。

グッドパッチはMacOSが9割以上という環境のため、Jamf Proを駆使することがそのままチームの生産性に直結します。

会社の成長、ひいてはデザインとデザイナーの価値向上に貢献しませんか。仲間を支え、デザインの力を証明するために力を貸してください!!